4 minutos de lectura

Bitban en Tech Show Madrid. El diálogo es el nuevo perímetro de seguridad en la era IA

Carmen Torres : 05-nov-2025 11:20:17

La inteligencia artificial ha abierto un nuevo campo de batalla: el lenguaje. En Tech Show Madrid 2025, Jesus Serrano, Team Leader de IA en Bitban Technologies, lanzó un mensaje claro: en la era de la IA generativa, la seguridad no termina en los servidores. Ahora, el nuevo perímetro a proteger es el propio diálogo entre humanos y máquinas.

IA: oportunidad y riesgo

La llegada de la inteligencia artificial y los grandes modelos de lenguaje ha marcado un antes y un después en la forma en que gestionamos la información. Podemos conversar directamente con documentos, automatizar procesos complejos y tomar decisiones más rápido que nunca, pero cada avance abre también nuevas puertas a la vulnerabilidad.

La IA amplía la superficie de ataque y cambia la naturaleza de las amenazas. La ciberseguridad ya no sólo debe proteger a los servidores, sino el diálogo mismo que tienen los usuarios y los sistemas con la IA. Preservar la conversación se convierte, por tanto, en un nuevo reto.

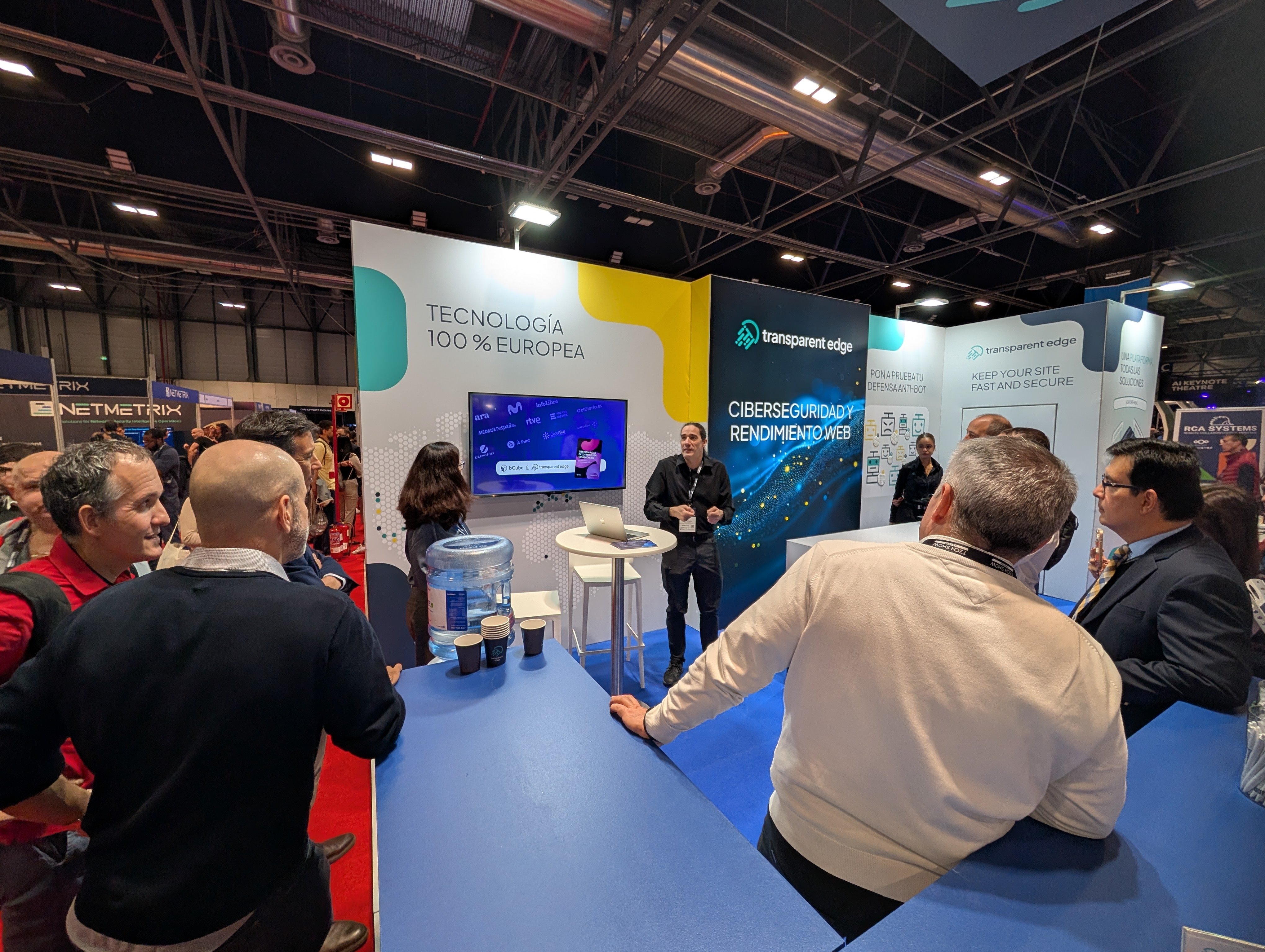

Éste fue el eje central de la ponencia de Jesús Serrano, Team Leader de IA de Bitban Technologies, en Tech Show Madrid 2025. Un evento de referencia para profesionales de los sectores de cloud, ciberseguridad, big data, IA o centro de datos, que ha reunido a más de 400 empresas y 25.000 profesionales en la capital los pasados 29 y 30 de octubre. El escenario perfecto para debatir cómo la inteligencia artificial está definiendo la seguridad digital.

Pie de foto: Jesús Serrano, Team Leader de IA en Bitban Technologies, en un momento de su intervención en Tech Show Madrid 2025.

En la charla, ofrecida en el stand de nuestro partner experto en ciberseguridad Transparent Edge, Jesús abordó cómo las nuevas capacidades de IA exigen una redefinición de la seguridad, especialmente en el ámbito de los medios de comunicación. Para los medios, una fuga o manipulación de contenido no solo es un fallo técnico: es una amenaza directa a la confianza del lector.

La seguridad se democratiza... también para los atacantes

Un aspecto crucial de la IA es la democratización del acceso a las vulnerabilidades. Ahora, cualquier persona con escasos conocimientos de seguridad o programación puede, con la ayuda de los LLM, generar exploits, guías paso a paso o variantes de ataques, convirtiéndose en un atacante sorprendentemente efectivo.

Así, la Inteligencia Artificial está agravando amenazas ya conocidas como:

- Código potencialmente inseguro. Los desarrolladores menos experimentados que confían ciegamente en la IA y no auditan el código o no saben darle instrucciones para la seguridad (secure by design) introducen riesgos por desconocimiento.

- Atacantes más eficientes. La IA permite a los ciberdelincuentes automatizar la generación de exploits y hacer phishing más convincente, aumentando la frecuencia y sofisticación de los ataques.

“La defensa en la era de la IA generativa requiere proteger la infraestructura y también el diálogo, para garantizar que lo que el modelo sabe, hace y transmite permanezca bajo control”.

Jesús Serrano, Team Leader IA de Bitban Technologies.

Nuevas amenazas. Los prompts como vector de ataque

Jesús Serrano incidió en que la IA generativa está introduciendo un nuevo frente de batalla: el lenguaje. La interacción con un LLM funciona mediante un prompt (una instrucción en lenguaje natural), por lo que dado que los modelos no distinguen completamente entre una regla interna y una petición del usuario, el prompt se convierte en un vector de ataque.

Prompt Injection: la amenaza base

El gran foco de la ponencia fue el Prompt Injection, una técnica que aprovecha la forma en que los modelos entienden las instrucciones. En esencia, consiste en “inyectar” órdenes maliciosas dentro de los mensajes que recibe un sistema de IA para manipular su comportamiento, filtrar información o desviar su respuesta.

Un ejemplo real y alarmante que explicó Jesus es el caso EchoLeak (CVE-2025-32711), una vulnerabilidad zero-click en Microsoft Copilot que permitió filtrar datos de Microsoft 365 sin interacción con el usuario. El ataque usó instrucciones ocultas en un correo electrónico que Copilot interpretó como válidas, extrayendo información interna y enviándola a los servidores del atacante.

Riesgos en sistemas RAG

Los sistemas Retrieval-Augmented Generation (RAG) combinan la generación del LLM con la búsqueda en fuentes internas (bases de datos, CMS, repositorios documentales…) Si bien mejoran la precisión, también amplían la exposición, abriendo la puerta a nuevas fugas.

En este caso, un prompt injection podría aprovechar los documentos internos recuperados para filtrar información sensible, manipular contenidos o alterar titulares, poniendo en riesgo la credibilidad editorial de los medios de comunicación.

Agentes autónomos y escalada de impacto

Los agentes de IA capaces de actuar por sí mismos (publicar, consultar APIs o gestionar contenido) amplían el impacto potencial de un ataque. Si un modelo manipulado ejecuta acciones automáticas, puede desencadenar una cascada de consecuencias:

- Riesgo de acciones no autorizadas: un prompt injection puede provocar que un agente envíe información interna o altere registros editoriales, aprovechando la conexión con herramientas vía protocolos como Model Context Protocol (MCP).

- Denial of Wallet: un agente mal configurado o manipulado puede caer en bucles que consuman miles de tokens, generando un consumo excesivo y no deseado de recursos y costes.

Pie de foto: de izquierda a derecha: Alejandro García Morales, CEO de Bitban Technologies, Jesús Serrano y Óscar Dorrego Martín, Technical Presales en Transparent Edge.

Prevención y auditoría continua

La seguridad de la IA exige proteger todo el ciclo de vida de la información, desde los datos de entrenamiento hasta la detección de fugas y sesgos. La defensa debe ser un proceso continuo:

- Securización de prompts: mediante el diseño cuidadoso de las instrucciones del sistema, evitando fugas y contradicciones.

- IA vigilando a la IA: implementar modelos o reglas adicionales (guardarraíles) que monitoricen entradas y salidas para detectar anomalías antes de que el prompt llegue al LLM.

- Procesos deterministas: usar validaciones, reglas estáticas y workflows de control en paralelo al LLM para asegurar el resultado.

- Auditoría constante: implementar logging detallado, pruebas específicas para LLM y revisión periódica de configuraciones y gestión (Denial of Wallet).

- Securización de herramientas: proteger tanto las herramientas a las que se conecta el LLM como los posibles MCPs de terceros integrados en el sistema.

La IA generativa, como vemos, abre un nuevo escenario de amenazas que no podemos ignorar. Proteger nuestros activos digitales y la credibilidad informativa exige una revisión profunda de nuestras estrategias de ciberseguridad.

______

Para profundizar en los casos de uso, retos y medidas de mitigación específicas en el entorno de los medios de comunicación, te invitamos a descargar nuestro whitepaper conjunto con Transparent Edge, Ciberseguridad en los medios de comunicación. Se trata de una guía estratégica para directivos, CIOs y CTOs que analiza en detalle tanto los riesgos clásicos como estas nuevas amenazas que han llegado con la inteligencia artificial.